Malware su Android: questo virus spia tutte le vostre app

La presenza di malware su Android sembra essere alquanto copiosa e questa volta parliamo di Ghimob, il quale è in grado di controllare il vostro

smartphone da remoto

Guildma, un attore di minacce che fa parte della famiglia di trojan bancari Tétrade , ha lavorato per introdurre nuove tecniche, creare nuovo malware

e prendere di mira nuove vittime. Di recente, la loro nuova creazione, il trojan bancario Ghimob , è stata una mossa verso l’infezione dei dispositivi

mobili, prendendo di mira app finanziarie da banche, fintech, scambi e criptovalute in Brasile, Paraguay, Perù, Portogallo, Germania, Angola e

Mozambico.

Ghimob è una spia a tutti gli effetti in tasca: una volta completata l’infezione, l’hacker può accedere da remoto al dispositivo infetto, completando la

transazione fraudolenta con lo smartphone della vittima, così da evitare l’identificazione della macchina, le misure di sicurezza attuate dalle istituzioni

finanziarie e tutti i loro sistemi comportamentali antifrode. Anche se l’utente dispone di una sequenza di blocco dello schermo, Ghimob è in grado di

registrarla e in seguito riprodurla per sbloccare il dispositivo. Quando il criminale informatico è pronto per eseguire la transazione, può inserire una

schermata nera come sovrapposizione o aprire un sito Web a schermo intero, quindi mentre l’utente guarda quella schermata, il criminale esegue la

transazione in background utilizzando l’app finanziaria in esecuzione sullo smartphone della vittima che l’utente ha aperto o a cui ha effettuato

l’accesso.

Da un punto di vista tecnico, Ghimob è anche interessante in quanto utilizza C2 con fallback protetto da Cloudflare, nasconde il suo vero C2 con DGA e

impiega molti altri trucchi, presentandosi come un forte concorrente in questo campo. Ma ancora, nessun segno di MaaS ( malware-as-a-

service ). Rispetto a BRATA o Basbanke , un’altra famiglia di trojan bancari mobili originaria del Brasile, Ghimob è molto più avanzato e più ricco di

funzionalità e ha una forte persistenza.

Attacco finanziario multipiattaforma

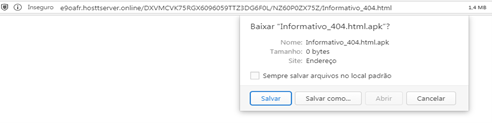

Durante il monitoraggio di una campagna malware di Guildma Windows, siamo stati in grado di trovare URL dannosi utilizzati per la distribuzione sia

di file ZIP per scatole di Windows che di file APK, tutti dallo stesso URL. Se lo user-agent che ha fatto clic sul collegamento dannoso è un browser basato

su Android, il file scaricato sarà il programma di installazione dell’APK Ghimob.

Gli APK così distribuiti si atteggiano a installatori di app popolari; non sono su Google Play ma piuttosto ospitati in diversi domini dannosi registrati

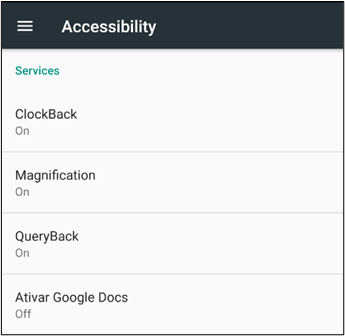

dagli operatori di Guildma. Una volta installata sul telefono, l’app abuserà della modalità di accessibilità per ottenere persistenza, disabilitare la

disinstallazione manuale e consentire al trojan bancario di acquisire dati, manipolare il contenuto dello schermo e fornire un controllo remoto

completo al truffatore: un tipico RAT mobile.

Stesso collegamento, file diversi: ZIP per Windows, APK per Android

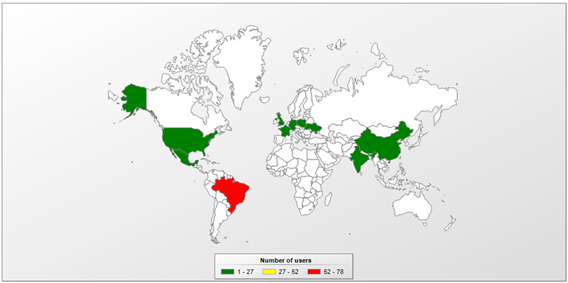

La nostra telemetria mostra che tutte le vittime del trojan bancario mobile Ghimob si trovano al momento in Brasile, ma come tutti gli altri attori delle minacce di Tétrade, Ghimob ha grandi piani per espandersi all’estero.

Rilevazioni Ghimob: Brasile per ora, ma pronto ad espandersi all’estero

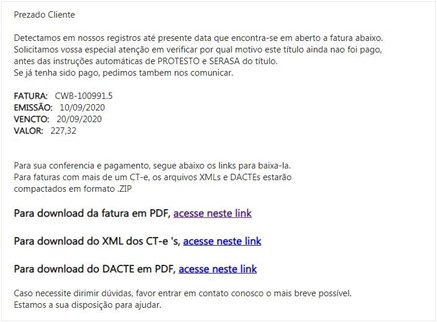

Per indurre la vittima a installare il file dannoso, l’e-mail viene scritta come da un creditore e fornisce un collegamento in cui il destinatario potrebbe visualizzare ulteriori informazioni, mentre l’app stessa finge di essere Google Defender, Google Docs, WhatsApp Updater, ecc.

Un messaggio dannoso che distribuisce il malware, scritto in portoghese brasiliano

Un RAT persistente in tasca

Non appena il malware viene avviato, cerca di rilevare emulatori comuni, verifica la presenza di un debugger collegato al processo e al file manifest e

verifica anche la presenza di un flag debuggabile. Se uno di questi è presente, il malware termina semplicemente da solo. Le versioni più recenti del

malware hanno spostato i nomi dell’emulatore in un file di configurazione crittografato. Se questi controlli precedenti vengono superati, all’utente

viene quindi presentata la finestra di accessibilità predefinita di Android, poiché il malware si basa fortemente sull’accessibilità per funzionare.

“Google Docs” ti chiede di fornire le autorizzazioni di accessibilità

Una volta completata l’infezione, il malware procede con l’invio di un messaggio di notifica dell’infezione al proprio server di notifica. Ciò include il

modello di telefono, se ha un blocco schermo attivato e un elenco di tutte le app installate che il malware ha come destinazione, compresi i numeri di

versione. Ghimob spia 153 app mobili, principalmente da banche, fintech, criptovalute e borse. Analizzando il malware è possibile vedere tutte le app

monitorate e prese di mira dal RAT. Si tratta principalmente di istituzioni in Brasile (dove guarda 112 app), ma poiché Ghimob, come altri attori delle

minacce di Tétrade, si sta muovendo verso l’espansione delle sue operazioni, controlla anche il sistema per le app di criptovaluta di diversi paesi (tredici

app) e il pagamento internazionale sistemi (nove app). Nel mirino sono anche le banche in Germania (cinque app), Portogallo (tre app), Perù (due app),

Paraguay (due app), Angola e Mozambico (una app per paese).

Il malware impedisce inoltre all’utente di disinstallarlo, riavviare o spegnere il dispositivo.

Questo è ciò che accade quando l’utente cerca di rimuovere Ghimob manualmente – QUI DI SEGUITO IL VIDEO : video

Fallback C2s per un controllo remoto completo

Una volta completata l’installazione, Ghimob cerca di nascondere la sua presenza nascondendo l’icona dal cassetto delle app. Il malware decritterà un elenco di provider C2 hardcoded dal suo file di configurazione e contatterà ciascuno per ricevere il vero indirizzo C2, una tecnica che chiamiamo ” canali di fallback “. I provider C2 trovati sono gli stessi in tutti i campioni che abbiamo analizzato, ma i parametri di directory della richiesta per ottenere il C2 reale variano tra i diversi campioni, restituendo un insieme diverso di indirizzi C2 reali. Tutta la comunicazione avviene tramite il protocollo HTTP / HTTPS.

Pannello di controllo utilizzato da Ghimob per elencare le vittime infette

Invece di registrare lo schermo dell’utente tramite l’ API MediaProjection , come fa BRATA , Ghimob invia informazioni relative all’accessibilità dalla

finestra attiva corrente, come si può vedere di seguito dall’output del comando “301” restituito da C2. Tutti i comandi utilizzati da RAT sono descritti nel

nostro report privato per i clienti del nostro portale Intel sulle minacce finanziarie .

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

|

Client:[TARGETED APP]

ID: xDROID_smg930a7.1.125_7206eee5b3775586310270_3.1

Data:Sep 24

2020 3:23:28 PM

Ref:unknown SAMSUNG–SM–G930A 7.1.1 25

KeySec:trueKeyLock:falseDevSec:trueDevLock:false

com.sysdroidxx.addons – v:3.1

Ativar Google Docs

=======================================

Link Conexao:hxxp://www.realcc.com

Senha de 8 digitos:12345678

Senha de 6 digitos:123456

=======================================

============== LOG GERAL ==============

=======================================

22{< x >}[com.android.launcher3]—[TEXTO:null]—[ID:com.android.launcher3:id/apps_list_view]—[DESCRICAO:null]—[CLASSE:android.support.v7.widget.RecyclerView]

22{< x >}[com.android.launcher3]—[TEXTO:null]—[ID:com.android.launcher3:id/apps_list_view]—[DESCRICAO:null]—[CLASSE:android.support.v7.widget.RecyclerView]

22{< x >}[com.android.launcher3]—[TEXTO:null]—[ID:com.android.launcher3:id/apps_list_view]—[DESCRICAO:null]—[CLASSE:android.support.v7.widget.RecyclerView]

16{< x >}[targeted app]—[TEXTO:]—[ID:null]—[DESCRICAO:Senha de 8 digitos]—[CLASSE:android.widget.EditText]

0{< >}[targeted app]—[TEXTO:null]—[ID:null]—[DESCRICAO:null]—[CLASSE:android.widget.FrameLayout]

1{< >}[targeted app]—[TEXTO:null]—[ID:null]—[DESCRICAO:null]—[CLASSE:android.widget.LinearLayout]

2{< >}[targeted app]—[TEXTO:null]—[ID:android:id/content]—[DESCRICAO:null]—[CLASSE:android.widget.FrameLayout]

3{< >}[targeted app]—[TEXTO:null]—[ID:null]—[DESCRICAO:null]—[CLASSE:android.widget.FrameLayout]

=======================================

================ SALDOS ===============

=======================================

[DESCRICAO: Rolando Lero Agencia: 111. Digito 6. Conta–corrente: 22222. Digito .7]—

[TEXTO:Account Rolando Lero]

[DESCRICAO:Agencia: 111. Digito 6. Conta–corrente: 22222. Digito .7]—[TEXTO:111–6 22222–7]

[DESCRICAO:Saldo disponivel

R$ 7000,00]—

[DESCRICAO:7000,00]—[TEXTO:R$ 7000,00]

[TEXTO:Saldo disponivel]

[DESCRICAO:Agendado ate 04/Out

R$ 6000,00 ]—

[DESCRICAO:6000,00 ]—[TEXTO:R$ 6000,00 ]

[TEXTO:Agendado ate 04/Out]

|