Trojan

Un Trojan si traveste da utile programma per computer e induce gli utenti a installarlo. La sua fonte può essere un sito Web dubbio, un allegato di posta, un software di condivisione peer-to-peer, un software di chat e l’elenco potrebbe continuare.

Trojan: malware nascosti e backdoor

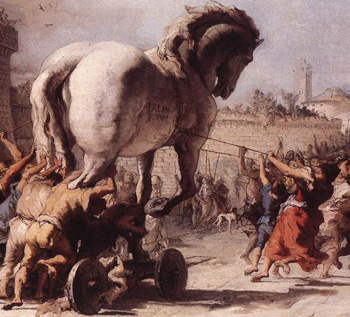

Se hai familiarità con la storia di Troia e di come i greci siano entrati in città con un cavallo di Troia, capirai rapidamente il concetto alla base del malware trojan. I trojan esistono da oltre un decennio. Proprio come un cavallo di Troia, sembrano programmi innocui finché non sono in grado di accedere al tuo computer. I trojan sono uno dei malware più pericolosi, perché consentono agli hacker di accedere al tuo computer e ai tuoi dati privati.

Storia di Troia

I trojan sono molto più complessi di un virus medio, quindi non hanno la lunga storia come un virus. I trojan sono diventati più popolari quando gli utenti hanno avuto accesso a Internet, perché hanno bisogno di una connessione di rete per inviare file a un hacker o per consentire il controllo remoto.

Due dei trojan più importanti sono stati creati negli anni ’90 per dimostrare le falle di sicurezza nei sistemi operativi Windows, in particolare Windows 95 e 98. Back Orifice è stato introdotto durante una convention di hacker denominata DEF CON. Il malware è stata una delle prime applicazioni client-server che si installava silenziosamente su un sistema e permetteva a un utente remoto di controllare il sistema attraverso la rete.

Sub7 è un altro famoso trojan degli anni ’90. Sebbene l’applicazione non sia stata mantenuta dal 2004, era compatibile con i sistemi operativi Windows incluso Windows 8.1. Simile a Back Orifice, Sub7 aveva un’interfaccia utente grafica che consentiva a un utente malintenzionato di assumere il controllo completo di qualsiasi macchina infetta dal computer locale dell’hacker.

Come funzionano i trojan

Diversi trojan sono stati creati nel corso degli anni. Sebbene il popolare software antivirus tenti di rilevarli, sono difficili da identificare quando gli hacker continuano a modificare l’impronta digitale del software.

Il trojan più comune è la backdoor. Allo stesso modo in cui i trojan negli anni ’90 erano in grado di prendere il controllo di un computer, gli attuali trojan danno ai creatori di virus la possibilità di prendere il controllo delle risorse di un PC senza che il proprietario se ne accorga. L’exploit viene definito “backdoor”. Tentano di nascondersi dal software di protezione malware, quindi gli utenti non sono in grado di rilevare strani servizi in esecuzione sulla macchina anche se esplorano Task Manager per un elenco di processi sospetti.

Con il controllo completo del PC, l’hacker può inviare file, eliminare file, riavviare il PC o visualizzare informazioni al proprietario. La maggior parte degli hacker tenta di avere il controllo di più macchine contemporaneamente. Quando un hacker ha il controllo di centinaia di PC, vengono spesso definiti PC zombie o botnet. Le botnet consentono agli hacker di accedere a un esercito di PC che possono utilizzare in seguito per attaccare server o grandi aziende. I trojan consentono all’hacker di eseguire attacchi dalle macchine zombie, il che crea un’enorme quantità di traffico sulle risorse del server della vittima bersaglio. Collettivamente, gli hacker possono mandare in crash i server web di grandi aziende e interrompere il servizio.

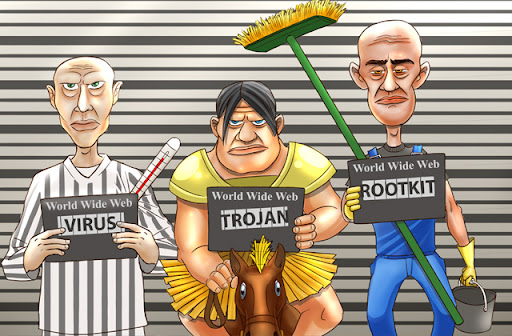

Parte di un trojan di successo si nasconde dai sistemi di rilevamento delle intrusioni di malware. I rootkit sono un tipo di trojan che offre protezione contro il rilevamento. I rootkit creano vulnerabilità consentendo agli hacker di installare malware in remoto senza rilevamento.

Con un rootkit installato, i computer client sono molto più vulnerabili agli exploit. I rootkit disabilitano il rilevamento, quindi la semplice navigazione in Internet può consentire a un hacker remoto di accedere al PC e installare ancora più malware.

Nel complesso, ciò che rende pericolosi i trojan è la loro capacità di consentire agli hacker di accedere a una macchina aggiungendo altro malware o controllando il desktop in remoto. Gli hacker hanno accesso a tutto sul PC, quindi anche il furto di identità è un problema. Se sono in grado di installare altro malware, possono rubare password e informazioni private come numeri di carta di credito.

I trojan sono disponibili in molti altri gusti. Alcuni trojan si comportano come se fossero un aggiornamento di un’applicazione esistente, ma in realtà lasciano un sistema vulnerabile. Esistono persino trojan che fingono di essere applicazioni antivirus, ma invece aprono vulnerabilità. Per questo motivo, non scaricare e installare mai file da una fonte non ufficiale. Usa sempre la fonte ufficiale per aggiornare o installare le applicazioni.

Ecco alcuni tipi di trojan:

- Trojan-Ransom: questo trojan dirotta i file e richiede di pagare un riscatto prima che i file vengano sbloccati

- Trojan-SMS: questi trojan inviano messaggi di testo a numeri internazionali che ti costano denaro

- Trojan-GameThief: questi trojan rubano informazioni di gioco, così l’hacker può vendere valuta online

- Trojan-Mailfinder: questo trojan ruba i tuoi indirizzi e-mail di contatto e talvolta li usa per inviare malware ad amici e familiari

Come proteggersi da Trojan Malware

Sebbene la maggior parte dei malware richieda solo un antivirus, la più grande protezione contro i trojan è un firewall. Windows ha un firewall installato e anche i firewall su un router possono aiutare a difendersi da questi attacchi. I firewall ti consentono di impostare regole per il traffico in entrata e in uscita. Ciò significa che se l’hacker tenta di connettersi al computer tramite il router, il router o l’applicazione Windows Firewall bloccano la connessione in entrata.

Allo stesso modo in cui i firewall bloccano il traffico in entrata, anche le connessioni in uscita possono essere bloccate. Alcuni malware trojan inviano file e altri dati all’hacker. Se blocchi questo traffico a livello di firewall, riceverai un avviso che il tuo computer sta tentando di connettersi a una porta bloccata. Ad esempio, l’hacker potrebbe tentare di caricare file privati su un server FTP. FTP utilizza la porta 21. Se il firewall blocca la porta 21, ricevi un avviso quando il computer tenta di inviare file a tua insaputa. La trasmissione è bloccata e le tue informazioni private sono protette.

Il software antivirus rileva anche la maggior parte dei malware trojan. Tuttavia, gli hacker continuano a creare nuovi trojan e ad installare rootkit sui computer per dare loro libero accesso al tuo sistema. Mantieni sempre aggiornati i file di definizione del software antivirus. Questi file vengono utilizzati per rilevare l’impronta digitale di un trojan e impedire che infetti il tuo computer.

Infine, per evitare i trojan, scarica solo il software dal sito Web ufficiale dello sviluppatore. Ad esempio, una tattica comune è creare un popup che dica che Flash deve essere aggiornato. Adobe Flash può essere aggiornato scaricando gli eseguibili dal sito Web ufficiale di Adobe. Il popup ti porta a un sito di terze parti dove puoi scaricare un eseguibile. Questo eseguibile contiene malware. La maggior parte dei creatori di malware ti offre un eseguibile che sembra il vero affare, ma in realtà è confezionato con qualsiasi quantità di malware, inclusi i trojan.

Rimozione dei trojan

I trojan sono generalmente incorporati nel sistema, quindi gli utenti finali dovrebbero scaricare il loro software antivirus più recente per pulire la macchina. La maggior parte degli utenti non sarà in grado di rimuovere manualmente i trojan, perché richiede modifiche al registro di sistema e possibilmente l’avvio in modalità provvisoria.

Invece di rimuoverli manualmente, scarica i file di definizione più recenti per il tuo antivirus ed esegui un controllo approfondito sulla macchina. Questo è probabilmente il modo più sicuro e affidabile per rimuovere un trojan.