Sicurezza degli oggetti

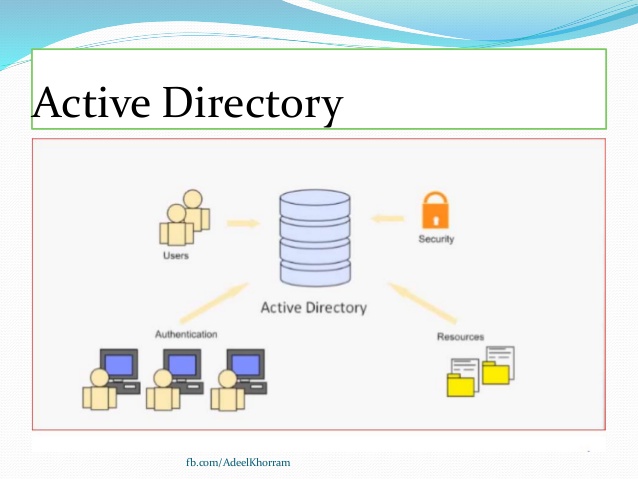

L’autenticazione degli account utente determina che un utente che accede a un dominio Windows 2000 è chi afferma di essere e che l’utente dispone effettivamente di un account nel dominio o in un dominio attendibile. Dopo l’autenticazione dell’utente, tuttavia, Active Directory deve fornire la sicurezza (autorizzazione) per determinare quali oggetti l’utente autenticato può visualizzare o modificare e quali tipi di modifiche sono consentite. Questo tipo di sicurezza si ottiene attraverso il controllo degli accessi.

.gif) Nota

Nota

Le informazioni qui presentate vengono fornite come panoramica della sicurezza nel contesto della comprensione delle funzionalità di base di Active Directory. Per ulteriori informazioni sulla sicurezza di Active Directory, vedere i capitoli in “Sicurezza distribuita” in questo libro.

Controllo di accesso

Tutti gli oggetti di Active Directory sono protetti da un ACL. Gli ACL determinano chi può vedere l’oggetto e quali azioni ogni utente può eseguire sull’oggetto. L’esistenza di un oggetto non viene mai rivelata a un utente a cui non è consentito leggerlo.

Un ACL è un elenco di voci di controllo di accesso (ACE) che sono ** archiviate con l’oggetto che l’ACL protegge. In Windows 2000, un ACL viene archiviato come valore binario all’interno di un descrittore di protezione Ogni ACE contiene un identificatore di protezione che identifica l’entità di protezione (l’utente o il gruppo) a cui si applica la voce di controllo dell’accesso e anche informazioni sul tipo di accesso all’accesso controllare le concessioni o i dinieghi all’ingresso.

Gli ACL negli oggetti di Active Directory contengono ACE che si applicano all’oggetto nel suo insieme e ACE che si applicano alle singole proprietà dell’oggetto. Questa struttura consente a un amministratore di controllare non solo quali utenti possono vedere un oggetto, ma anche quali proprietà possono vedere gli utenti. Ad esempio, a tutti gli utenti potrebbe essere concesso l’accesso in lettura alle proprietà di posta elettronica e numero di telefono per tutti gli altri utenti, ma le proprietà di sicurezza degli utenti potrebbero essere negate a tutti tranne che ai membri di uno speciale gruppo di amministratori della sicurezza. A singoli utenti potrebbe essere concesso l’accesso in scrittura a proprietà personali come il telefono e gli indirizzi di posta sui propri oggetti utente. Utilizzare il comando Controllo delegati nel menu contestuale di un’unità organizzativa per impostare i limiti di accesso per i gruppi appropriati.

.

Delega dell’Amministrazione

La delega è una delle funzionalità di sicurezza più importanti di Active Directory. La delega consente a un’autorità amministrativa superiore di concedere diritti utente amministrativi specifici per contenitori e sottostrutture a individui e gruppi. La delega elimina la necessità per gli amministratori di dominio di avere un’autorità assoluta su ampi segmenti della popolazione di utenti.

Gli ACE possono concedere diritti amministrativi specifici sugli oggetti in un contenitore a un utente oa un gruppo. I diritti vengono concessi per operazioni specifiche su classi di oggetti specifiche tramite ACE nell’ACL del contenitore. Ad esempio, per consentire all’utente James Smith di essere un amministratore dell’unità organizzativa Contabilità aziendale, aggiungere ACE all’ACL su Contabilità aziendale come mostrato nella Tabella 1.2.

Tabella 1.2 Esempio di Contenuti ACL su un’Unità Organizzativa

| ASSO | Preside della sicurezza | Destra | Applicato a questi oggetti |

|---|---|---|---|

| Permettere | James Smith | Crea, elimina oggetti utente | Solo questo oggetto |

| Permettere | James Smith | Pieno controllo | Oggetti utente |

| Permettere | James Smith | Crea, Elimina oggetti Gruppo | Solo questo oggetto |

| Permettere | James Smith | Pieno controllo | Raggruppa oggetti |

| Permettere | James Smith | Impostare la password | Oggetti utente |

Ora James Smith può creare nuovi utenti e gruppi in Contabilità aziendale e impostare le password sugli utenti esistenti, ma non può né creare altre classi di oggetti né influenzare gli utenti in altri contenitori (a meno che, ovviamente, non gli sia concesso l’accesso da ACE in gli altri contenitori).

Per ulteriori informazioni sulla delega dell’amministrazione, vedere “Controllo di accesso” in questo libro. Per informazioni su come applicare la delega, vedere la Guida di Windows 2000 Server.

Eredità

Si utilizza l’ereditarietà per propagare un particolare ACE dal contenitore in cui è stato applicato a tutti gli oggetti all’interno del contenitore. L’ereditarietà può essere combinata con la delega per concedere diritti amministrativi a un intero sottoalbero della directory in un’unica operazione. Per ulteriori informazioni sull’ereditarietà, vedere “Controllo di accesso” in questo libro.