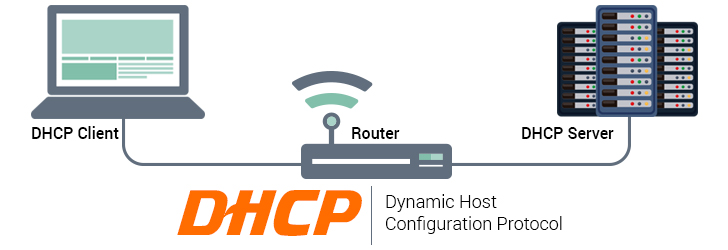

Il Dynamic Host Configuration Protocol è un protocollo di gestione della rete utilizzato sulle reti IP per automaticamente

1- Assegnazione di indirizzi IP agli host.

2- Assegnazione di Subnet mask-Default gateway-DNS ai dispositivi connessi alla rete.

Inoltre, si presenta come client e server. consentendo loro di utilizzare servizi di rete come DNS, NTP e qualsiasi protocollo di comunicazione basato su UDP o TCP.

Il protocollo DHCP funziona a livello di applicazione di livello 7. è in esecuzione su UDP Client DHCP 68, Server DHCP 67.

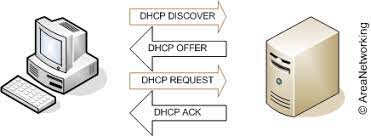

Protocollo di comunicazione DHCP

Le comunicazioni per soddisfare una richiesta DHCP coinvolgono sia il server che il client. Le comunicazioni DHCP utilizzano 4 passaggi chiamati DORA

1-Discover: l’host invia pacchetti broadcast a tutti i dispositivi della rete e verranno eliminati da tutti i dispositivi ad eccezione del server DHCP.

2-Offerta: quando il server DHCP riceve il messaggio offrirà l’indirizzo IP all’host.

3-Richiesta: l’host accetterà l’offerta e invierà una richiesta al server DHCP.

4- Riconoscimento: il DHCP confermato e invia IP- Subnet mask- Gateway predefinito e DNS. quindi al DHCP verrà registrato l’indirizzo IP -MAC e la data di scadenza dell’IP. Utilizziamo l’agente di inoltro DHCP o l’helper IP quando i dispositivi client e il server DHCP in diverse reti 2

Un router può essere configurato per accettare una richiesta di trasmissione per un servizio UDP e quindi inoltrarla come unicast a un indirizzo IP specifico.

Comando indirizzo helper IP

(config)# interface $interface$

(config-if)# ip helper-address $DHCP Server IP$

Terza parte

DHCP è sicuro?

DHCP non è intrinsecamente sicuro – vulnerabilità di DHCP

1- attacchi man in the middle (MitM): l’attaccante intercetta e trasmette segretamente messaggi tra due parti che credono di comunicare direttamente tra loro

2- vulnerabilità di corruzione della memoria: gli attacchi possono portare a una completa compromissione di Microsoft Active Directory (AD)

Attacchi comuni impediti dallo snooping DHCP

DHCP Spoofing Attack si verifica quando un utente malintenzionato tenta di rispondere alle richieste DHCP e tenta di elencarsi (spoof) come gateway predefinito o server DNS, avviando quindi un attacco man-in-the-middle.

DHCP Starvation Attack prende comunemente di mira i server DHCP di rete, nel tentativo di inondare il server DHCP autorizzato con messaggi DHCP REQUEST utilizzando indirizzi MAC di origine falsificati.

Attacco Man in the Middle

L’hacker invia gratuitamente arp una richiesta di trasmissione per tutti i dispositivi della rete e si comporta come se fosse il server DHCP dicendo che sono la fuga IP o la fuga mac. risolviamo questo problema eseguendo l’attendibilità dello snooping DHCP IP solo sull’interfaccia del server DHCP, e altre interfacce saranno interfacce non attendibili. Protezione sorgente IP per consentire ai dispositivi di prendere IP solo dal server DHCP significa che non è possibile impostare IP statico sui dispositivi. Per impostare un IP specifico, aggiungi alla periferica con un’interfaccia specifica con questo comando

# source binding $mac address$ VLAN $number$ $ip add$ interfaccia $interface port$